2019년디지털포렌식 전문가 자격검정 시행계획 공고

단법인 한국학회 따라 2019년도 등록격 전문가 2급(법무부 제1

「디렌식 전문가

호)자격검정 획을

자 관리 운영 규정」에

1급,공인격

같이공고 .

2019.8

사

한국

1. 일반사항

가. 시험일정

❍ 등록민간자격 디지털포렌식 전문가 1급

|

|

구분 |

4회 필기 |

4회 실기 |

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

접수 |

201905.20.~06.21.. |

201910.21.~11.15.. |

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

시험 |

201907.13.. |

2019.207.. |

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

발표 |

201908.08.. |

2020.109.. |

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

최종 |

|

· |

2020.01.6. |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

❍ 공인민간자격 디지털포렌식 전문가 2급 |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

구분 |

13회 필기 |

|

13회 실기 |

14회 필기 |

14회 실기 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

접수 |

201904.15.~. |

|

201906.03.~. |

201909.16.~. |

201911.04.~. |

|

|

|

|

0426. |

|

0614.. |

0927.. |

1115.. |

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

시험 |

201905.18.. |

201906.29.. |

201910.19.. |

201911.30.. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

발표 |

201905.23.. |

201908.01.. |

201910.24.. |

2020.102.. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

최종 |

· |

|

201908.08. |

· |

2020.109.. |

|

|

|

|

|

|

|

|

|

|

|

|

나. 시험 시행지역

❍서울,대전등

※ 자세한 고사장 위치는 개별 또는 홈페이지 공지사항으로 응시일 이전에 안내

※ 시험 시행지역 확대 시 접수 기간 이전에 안내 예정

다. 시험 시행기관: 사단법인 한국포렌식학회 디지털포렌식 검정시험관리본부

❍ 주소: [03063]서울특별시 종로구 성균관로 25-2, 성균관대학교 인문사회과학캠퍼스 법학관 304호

❍ 문의: (전화) 02-740-1809

(이메일) dforensic432@gmail.com

(홈페이지) http://forensickorea.org/

라. 자격정보

❍ 자격명 및 종류: 등록민간자격 디지털포렌식 전문가 1급 공인민간자격 디지털포렌식 전문가 2급

❍ 등록번호: 2011-0185

❍ 공인번호: (디지털포렌식 전문가 2급) 법무부 제2012-1호

(디지털포렌식 전문가 2급 재공인) 법무부 제2017-1호

❍ 발급기관명: 사단법인 한국포렌식학회(대표: 노명선), 한국인터넷진흥원(공동발급기관)

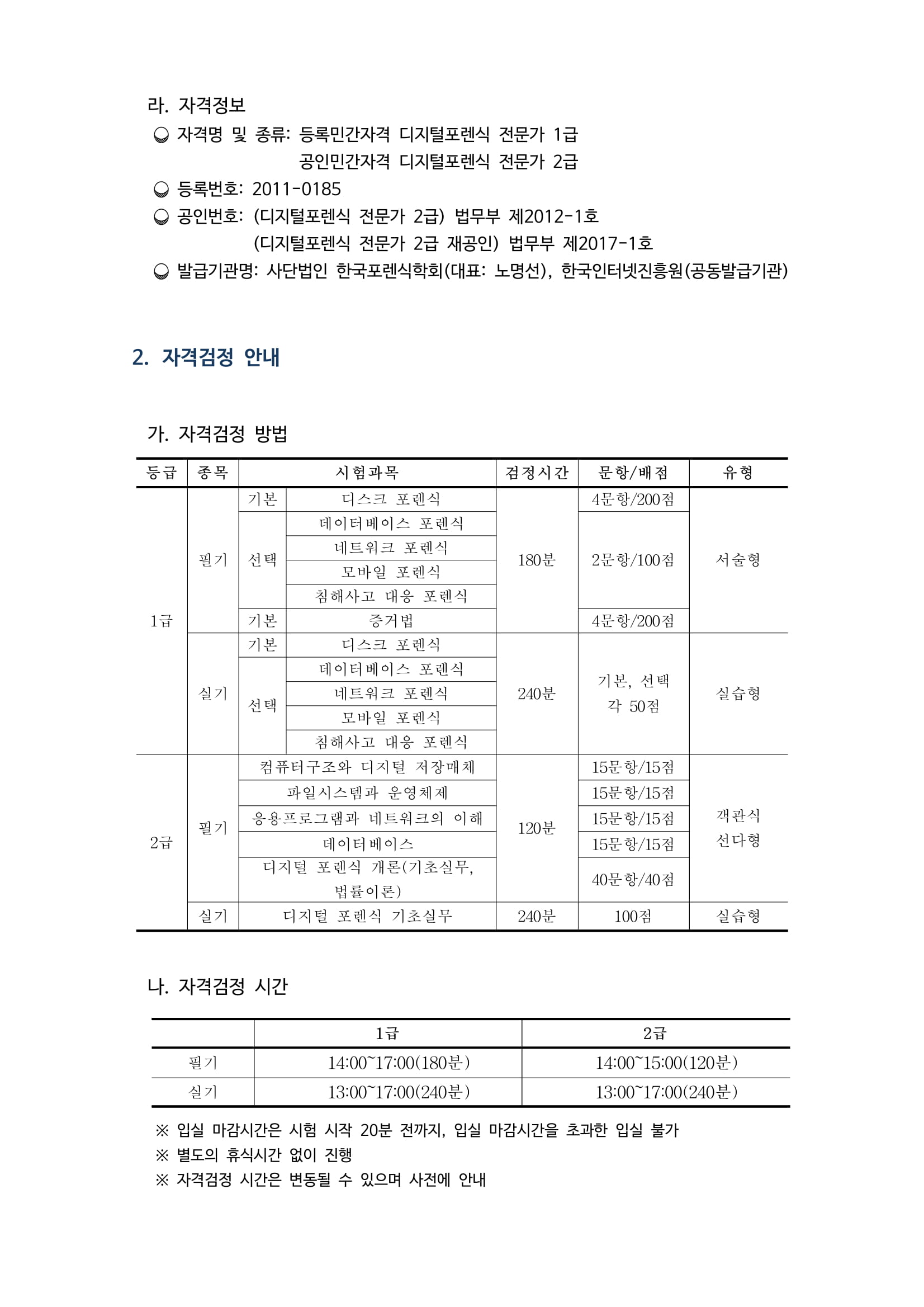

2. 자격검정 안내

|

가. |

자격검정 방법 |

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

등급 |

|

종목 |

|

|

시험과목 |

|

검정시간 |

문항/배점 |

유형 |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

기본 |

|

디스크 포렌식 |

|

|

4문항 /200점 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

데이스 |

포렌식 |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

필기 |

선택 |

|

크 |

|

|

180분 |

2문항 /100점 |

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

모바일 포렌식 |

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

고 |

|

대응 포렌식 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1급 |

|

|

기본 |

|

증거법 |

|

|

4문항 /200점 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

기본 |

|

디스크 포렌식 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

데이스 |

포렌식 |

|

기본,선택 |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

실기 |

선택 |

|

크 |

|

|

240분 |

|

|

|

|

|

|

|

|

|

각 50점 |

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

모바일 포렌식 |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

고 |

|

대응 포렌식 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

컴조와 |

디지털 체 |

|

|

15문항/15점 |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

파일과 |

|

제 |

|

|

15문항/15점 |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

필기 |

과 |

크의 |

이해 |

120분 |

15문항/15점 |

|

|

||

|

2급 |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

15문항/15점 |

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

포렌식 개론 (무 |

, |

|

40문항/40점 |

|

|

||

|

|

|

|

|

|

법 |

) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

실기 |

디지털 포렌식 |

무 |

|

240분 |

100점 |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

나. 자격검정 시간

|

|

1급 |

|

2급 |

|

|

|

|

|

|

|

|

필기 |

00~17: |

분) |

00~15: |

분) |

|

|

|

|

|

|

|

실기 |

00~17: |

분) |

00~17: |

분) |

|

|

|

|

|

|

※ 입실 마감시간은 시험 시작 20분 전까지, 입실 마감시간을 초과한 입실 불가

※ 별도의 휴식시간 없이 진행

※ 자격검정 시간은 변동될 수 있으며 사전에 안내

다. 기타

❍ 자격검정과 관련된 기타 필요한 내용은 홈페이지 공지사항을 통해 안내 예정

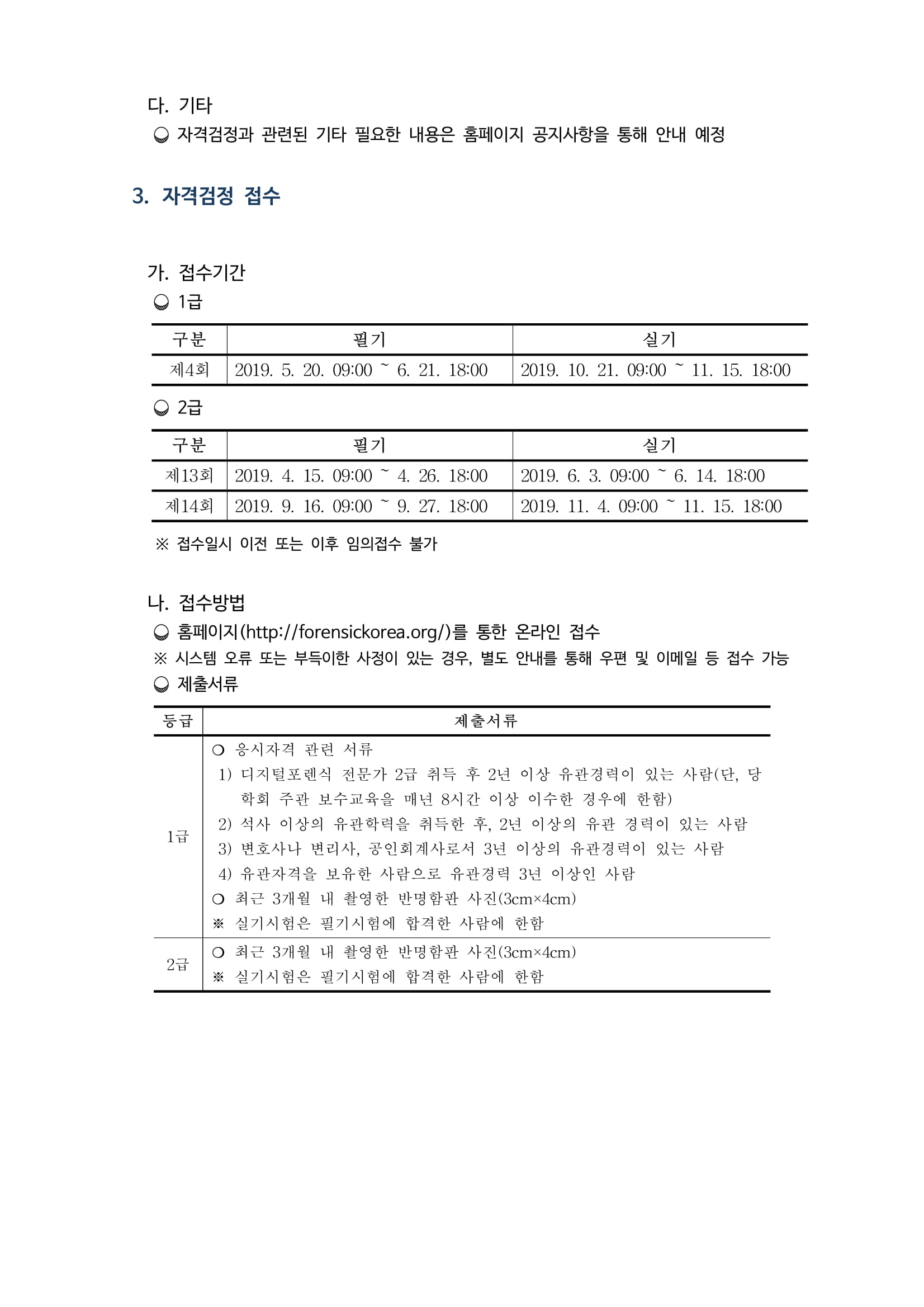

3. 자격검정 접수

가. 접수기간

❍ 1급

|

구분 |

|

필기 |

|

실기 |

|

||

|

|

|

|

|

|

|

|

|

|

제4회 |

5. |

00 |

~6. |

00 |

00 ~ |

00 |

|

|

|

|

|

|

|

|

|

|

|

❍ 2급 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

구분 |

|

필기 |

|

실기 |

|

||

|

|

|

|

|

|

|

|

|

|

제13회 |

4. |

00 |

~4. |

00 |

6.3.00 |

~6. |

00 |

|

|

|

|

|

|

|

|

|

|

제14회 |

9. |

00 |

~9. |

00 |

4.00 |

~ |

00 |

|

|

|

|

|

|

|

|

|

※ 접수일시 이전 또는 이후 임의접수 불가

나. 접수방법

❍ 홈페이지(http://forensickorea.org/)를 통한 온라인 접수

※ 시스템 오류 또는 부득이한 사정이 있는 경우, 별도 안내를 통해 우편 및 이메일 등 접수 가능

❍ 제출서류

|

등급 |

|

|

|

|

제출서류 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

❍ 격 |

관련 서류 |

|

|

|

|

|

|

|

|

|

1)디렌식 |

전문가 |

2급취득후 |

2년 이상 유관 |

있는 람 |

(단,당 |

|

||

|

|

학회 주관 보수 |

매년 8시간 이상 이수한 |

한함 ) |

|

|

||||

|

1급 |

2)석사 이상의 유관 |

취득한 후,2년 이상의 유관 경력이 있는 사람 |

|

||||||

|

3)변호나 |

변리사 ,공로서 |

3년 이상의 력이 |

있는 사람 |

|

|||||

|

|

|

||||||||

|

|

4)유관 |

|

보유한 람으로 |

유관경력 3년 |

사람 |

|

|

||

|

|

❍ 최근 |

3개월 |

내촬영한판 |

진 |

(3cm×4cm) |

|

|

||

|

|

※ 험은 |

|

필기 |

합격한 |

람에 |

한함 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2급 |

❍ 최근 |

3개월 |

내 촬영한 |

판 |

진 |

(3cm×4cm) |

|

|

|

|

|

※ 험은 |

|

필기 |

합격한 |

람에 |

한함 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

다. 응시료

|

등급및구분 |

|

응시료 |

총검정료* |

|

||

|

|

|

|

|

|||

|

필기 |

|

실기 |

|

|||

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

1급 |

100,000원 |

|

250,000원 |

360,000원 |

|

|

|

|

|

|

|

|

|

|

|

2급 |

60,000원 |

|

150,000원 |

220,000원 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

*자격취득 및 |

발급 |

포함 |

|

※ 응시료는 원서 접수 시 온라인 결제를 진행하여야 접수처리 가능

※ 시스템 오류 등으로 결제가 불가능한 경우, 별도 안내에 따라 원서접수 및 응시료 납부

※ 국가 및 지방공공단체 등 기관 직원 또는 20인 이상 단체가 응시할 경우 응시료 20% 감면

라. 접수 취소 및 응시료 환불

❍ 접수 취소는 시험 시행 5일 전까지 결제 방식에 따라 카드결제 취소 또는 계좌입금 방식으로 응시료를 은행 수수료를 제외한 100% 환불처리하며, 4일 전부터 접수 취 소가 불가능 함

❍ 접수 취소는 홈페이지 로그인 후 직접 접수 취소

※ 우편 및 이메일 접수를 시행한 경우, 이메일로 취소 신청 가능

마. 응시원서 수정

❍ 응시원서 수정은 홈페이지 로그인 후 직접 수정하며, 시스템 오류나 직접 수정이 현 저히 어려운 경우 이메일로 수정 요청

바. 수검표

❍ 수검표는 홈페이지나 이메일, 문자메시지 등으로 안내 받은 후 출력하여 사용 ❍ 시험 당일 수검표 분실 시, 감독위원의 본인확인 절차 후 응시 가능

사. 기타 수수료

❍ 자격증 발급: 10,000원

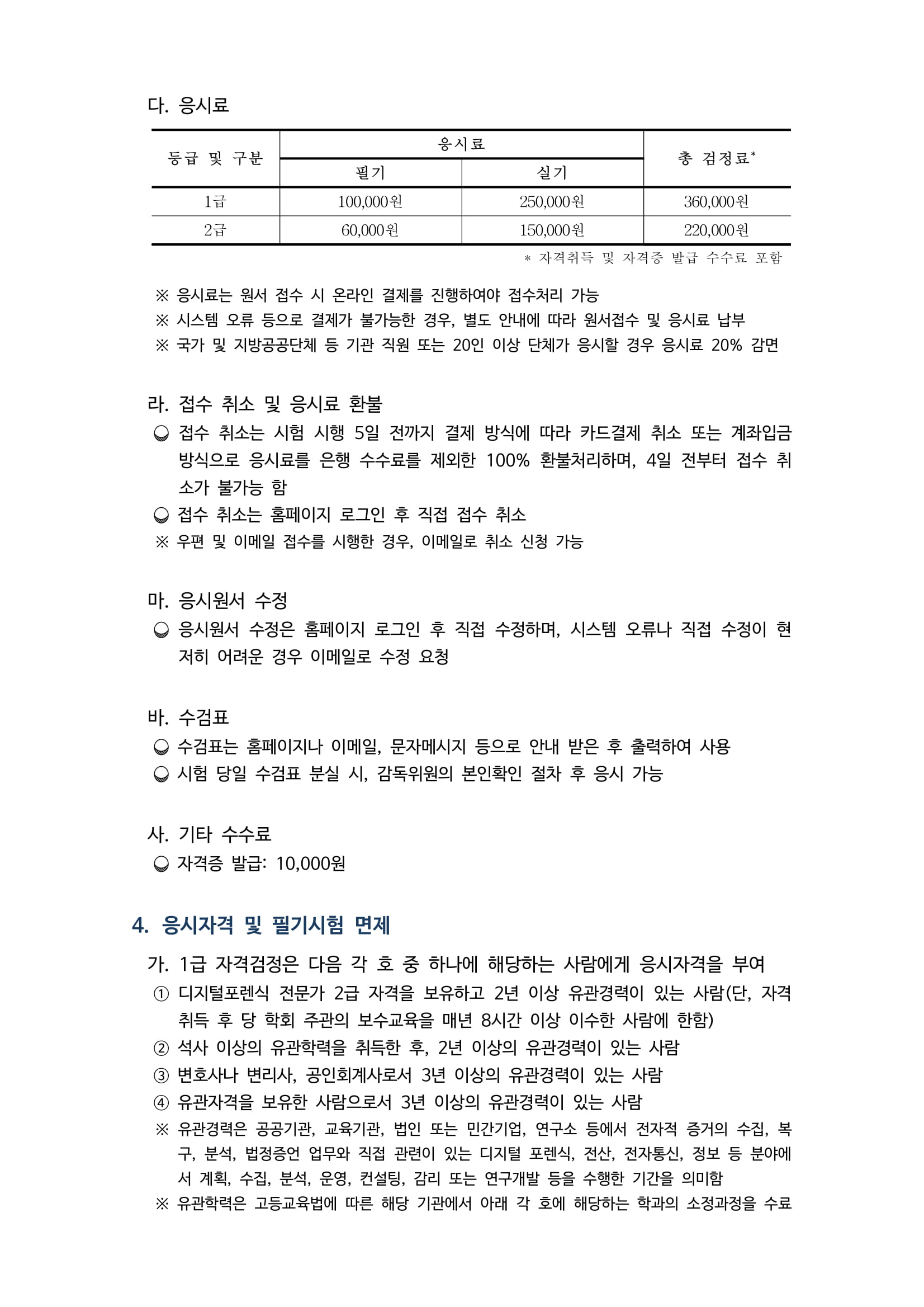

4. 응시자격 및 필기시험 면제

가. 1급 자격검정은 다음 각 호 중 하나에 해당하는 사람에게 응시자격을 부여

① 디지털포렌식 전문가 2급 자격을 보유하고 2년 이상 유관경력이 있는 사람(단, 자격 취득 후 당 학회 주관의 보수교육을 매년 8시간 이상 이수한 사람에 한함)

② 석사 이상의 유관학력을 취득한 후, 2년 이상의 유관경력이 있는 사람

③ 변호사나 변리사, 공인회계사로서 3년 이상의 유관경력이 있는 사람

④ 유관자격을 보유한 사람으로서 3년 이상의 유관경력이 있는 사람

※ 유관경력은 공공기관, 교육기관, 법인 또는 민간기업, 연구소 등에서 전자적 증거의 수집, 복 구, 분석, 법정증언 업무와 직접 관련이 있는 디지털 포렌식, 전산, 전자통신, 정보 등 분야에 서 계획, 수집, 분석, 운영, 컨설팅, 감리 또는 연구개발 등을 수행한 기간을 의미함

※ 유관학력은 고등교육법에 따른 해당 기관에서 아래 각 호에 해당하는 학과의 소정과정을 수료

하거나 졸업한 자 또는 국내외에서 관련 법령등에 의해 동등한 자격으로 인정되는 학력을 의 미함

※ 유관자격은 국외 EnCE(EnCase Certified Examiner), CCFP(Certified Cyber Forensics Professional), GCFA(GIAC Certified Forensic Analyst), GREM(GIAC Reverse Engineering Malware), GNFA(GIAC Network Forensic Analyst), CHFI(Computer Hacking Forensic Investigator) 자격 또는 이에 동등한 자격을 의미함

나. 2급 자격검정은 응시자격에 제한 없음

다. 필기시험은 다음에 해당하는 사람에게 면제처리(1, 2급 공통)

① 응시일 기준으로 3년 이내에 필기시험에 합격한 사람에게 3회에 한하여 면제

② 1급 필기시험 합격자는 1급 실기시험에 한하여 면제처리를 하며, 2급 필기시험 합격 자는 2급 실기시험에 한하여 면제처리

5. 합격기준

가. 1급

❍ 필기: 기본 또는 선택과목 중 각 과목에서 득점한 점수가 40점 미만인 자는 총 획득 점수와 무관하게 과락으로 인한 불합격 처리하며, 총 평균점수가 60점 이상이면 합격 처리, 60점 미만인 경우 불합격 처리 함

❍ 실기: 기본 또는 선택과목 중 각 과목에서 득점한 점수가 40점 미만인 자는 총 획득 점수와 무관하게 과락으로 인한 불합격 처리하며, 총 평균점수가 60점 이상이면 합격 처리, 60점 미만인 경우 불합격 처리 함

나. 2급

❍ 필기: 기본 또는 선택과목 중 각 과목에서 득점한 점수가 40점 미만인 자는 총 획득 점수와 무관하게 과락으로 인한 불합격 처리하며, 총 평균점수가 60점 이상이면 합격 처리, 60점 미만인 경우 불합격 처리 함

❍ 실기: 획득 점수가 60점 이상이면 합격 처리 함

6. 기타

가. 1급 자격 취득자는 자격증에 선택과목이 기재되며, 추후 별도 전형을 거쳐 선 택과목을 추가할 수 있음

7. 검정내용

① 1급 필기

|

시험과목 |

주요항목 |

|

|

|

세부항목 |

|

|

|

|

|

|

|

디스크 의 |

동향 |

|

|

|

|

||

|

|

|

디시털 체의 |

이해 |

|

|

|

|

||

|

|

분석기법 (1 |

파일의 |

이해 |

|

|

|

|

|

|

|

|

|

주요 파에 |

대한 이해 |

|

|

|

|

||

|

|

|

본 |

이미지 파일의 검증 |

|

|

|

|

||

|

|

|

삭제 파일,삭제 의 |

복구및분석 |

|

|

|

|||

|

|

|

시간정보 |

분석 |

|

|

|

|

|

|

|

|

|

OS,크 |

,계정 정보 등 수집 |

|

|

|

|

||

|

|

|

Linkfile분석 |

|

|

|

|

|

||

|

|

|

웹 히스토리 ,웹 캐시 ,Cookies등파일 분석 |

|

|

|||||

|

디스크 |

|

키워드 검색 |

|

|

|

|

|

||

|

포렌식 |

|

윈도우 트리 |

분석 |

|

|

|

|

||

|

분석기법 (2 |

디지털 |

툴의 각종 부가기능 |

용 |

|

|

|

|||

|

|

|

|

|

||||||

|

|

|

해시 분석 |

|

|

|

|

|

|

|

|

|

|

EFS등 보안 관련 분석 |

|

|

|

|

|||

|

|

|

시그니처 |

분석 |

|

|

|

|

|

|

|

|

|

이메일 분석 |

|

|

|

|

|

||

|

|

|

로그파일 |

분석 |

|

|

|

|

|

|

|

|

|

메신저 분석 |

|

|

|

|

|

||

|

|

|

스풀러 분석 |

|

|

|

|

|

||

|

|

검정목표 |

디스크 분석에 필요한 법과 |

용법을 |

이 |

직 |

|

|||

|

|

접 Case에적용할 수 있는 능력을 다 |

. |

|

|

|||||

|

|

|

|

|

||||||

|

|

분석 |

정보 |

|

개발 |

|

|

|

|

|

|

|

개발 단계별 산출물 |

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|||

|

|

프로그램 |

HTML/XML/Javascript/JSP/PHP |

|

||||||

|

|

|

|

|

|

|||||

|

|

언어 활용 |

ASP/C#/VisualBasic/Python/JAVA |

|

|

|||||

|

|

서템 |

UNIX/Linux/Shell |

|

|

|

|

|||

|

|

Unix기반 웹 서버 구축 |

|

|

|

|

||||

|

|

구축 |

윈도우 기반 웹 서버 구축 |

|

|

|

|

|||

|

|

|

클라 |

|

서버 |

|

|

|

|

|

|

|

|

클라 |

|

분석을 통한 DB서버 탐지 |

|

|

|

||

|

|

서버 탐지 |

네트워크 |

분석을 통한 DB서버 탐지 |

|

|

|

|||

|

데이터 |

주요 응템 |

서버 탐지 |

|

|

|

|

|||

|

|

|

|

|

|

|||||

|

|

데이스 |

모링 |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|||

|

베이스 |

|

데이스 |

구축 |

|

|

|

|

|

|

|

포렌식 |

구축 |

데이스 |

역공학 |

|

|

|

|

||

|

데이스 |

로그 분석 |

|

|

|

|

||||

|

|

|

|

|

|

|

||||

|

|

주요 |

그룹웨어 |

|

|

|

|

|

|

|

|

|

전자메일 |

|

|

|

|

|

|

||

|

|

응템 |

|

|

|

|

|

|

||

|

|

회계 |

|

|

|

|

|

|

|

|

|

|

분석 |

|

|

|

|

|

|

|

|

|

|

ERP 패키지 |

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|||

|

|

|

데이터 추출 설계 및 리뷰 |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|||

|

|

분석 |

데이터 추출 프로시저 제작 |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

||

|

|

|

보고서 작성 |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

검정목표 |

압수대상 |

정보 을 |

특 |

복원 및 |

|

수 있 |

|

|

|

|

는능력을다 |

. |

|

|

|

|

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

크 |

네트워크 |

네트워크 |

포렌식의 |

정의 |

|

|

|

|

|

|

개요 |

네트워크 |

포렌식의 |

동향 |

|

|

|

|

||

|

포렌식 |

|

|

|

|

|||||

|

네트워크 |

네트워크 |

증거의 이해 |

|

|

|

|

|||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

시험과목 |

주요항목 |

|

|

세부항목 |

|

|

||

|

|

증거수집 |

|

네트워크 |

증거 수집 대상 |

|

|

|

|

|

|

|

네트워크 |

증거수집 |

절차 |

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

네트워크 |

|

네트워크 |

증거분석 |

|

|

|

|

|

|

|

네트워크 |

증거분석 |

대상 |

|

|

|

|

|

|

증거분석 |

|

|

|

|

|||

|

|

|

네트워크 |

증거분석 |

절차 |

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

네트워크 |

|

네트워크 |

주소 체계 이해 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

주소 |

|

네트워크 |

주소 설계 |

|

|

|

|

|

|

네트워크 |

|

네트워크 |

토폴로지 이해 |

|

|

|

|

|

|

|

네트워크 |

구성장비 |

|

|

|

|

|

|

|

구성요소 |

|

|

|

|

|||

|

|

네트워크 |

보안장비 |

|

|

|

|

||

|

|

|

|

|

|

|

|

||

|

|

집 |

및 |

로그의 유형 |

|

|

|

|

|

|

|

로그의 법 |

|

|

|

|

|

||

|

|

분석 |

|

|

|

|

|

|

|

|

|

|

로그의 법 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

패킷수집 및 |

네트워크 |

패킷 유형 |

|

|

|

|

|

|

|

네트워크 |

패킷 수 |

|

|

|

|

||

|

|

분석 |

|

|

|

|

|

||

|

|

|

네트워크 |

분석기법 |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

검정목표 |

네트 |

이론적 |

이해를 바탕으로 네트워크 |

분석 기법 |

|

||

|

|

을활용하여 분석할수있는능력을다 |

. |

|

|||||

|

|

|

|

|

|||||

|

|

|

|

모바일 의 |

개념 |

|

|

|

|

|

|

|

|

모바일 의 |

동향 |

|

|

|

|

|

|

개론 |

모바일 |

기법 |

|

|

|

|

|

|

|

|

|

모바일 에서 |

범죄 |

유형 |

|

|

|

|

|

|

|

모바일 |

획득및이송 |

|

|

|

|

|

|

절차 |

증거물 의 |

획득밍분석 |

|

|

|||

|

|

증거물 보관 및 보고서 작성 |

|

|

|

||||

|

|

|

|

|

|

|

|||

|

|

|

|

각종 모바일 파일 시 |

주요 특성 |

|

|

||

|

|

|

|

SQLite데이스 |

저장 구조 |

|

|

||

|

모바일 |

기술 |

삭제 데이터 복구 기법 |

|

|

|

|||

|

용자 |

저장 위치 |

|

|

|

||||

|

포렌식 |

|

|

|

|

|

|||

|

|

|

안드 |

단말기의 증용 |

추출 |

|

|

||

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

||

|

|

|

|

iOS단말기의 증거 |

이미지 추출 |

|

|

||

|

|

|

|

|

|

|

|

||

|

|

획득 |

메모리카드 증용 |

|

추출 |

|

|

||

|

|

|

|

기본 데이터 분석 |

|

|

|

|

|

|

|

|

|

앱 데이터 분석 |

|

|

|

|

|

|

|

분석 |

데이터 암호화 및 복호화 |

|

|

|

|||

|

|

멀티 |

분석 |

|

|

|

|

||

|

|

|

|

|

|

|

|

||

|

|

검정목표 |

모바일 포렌식 이론을 기 |

기법및절차를이 |

|

||||

|

|

모바일 |

수행할 수 있는 능력을 측정한다 . |

|

|||||

|

|

|

|

|

|||||

|

|

침해고 |

|

웹/DNS서버 등의 침 |

유형 |

|

|

||

|

|

|

공개 해킹도구와 |

대한 이해 |

|

|

|||

|

|

유형 |

|

|

|

||||

|

|

|

해킹 |

대에 |

대한 경향 |

|

|

||

|

|

|

|

|

|

||||

|

|

침해고 |

|

침해고 |

탐지와 조사를 위한 준비사항 |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

이상징후 유형별 항의 |

이해 |

|

|

|||

|

|

대응체계 |

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

고조사 |

보고서 작성 |

|

|

|

||

|

|

|

|

|

|

|

|||

|

고 |

피템 |

|

피해 |

및관련장비증거수집 |

|

|

||

|

|

고원인 |

및 피해규모 식별 방법 |

|

|

||||

|

대응 포렌식 |

증거수집 |

|

|

|

||||

|

|

휘발성 |

증거 수집 |

|

|

|

|||

|

|

|

|

|

|

|

|||

|

|

드 및 |

운영 |

악성 램 |

유형및특징 |

|

|

||

|

|

악성코드 분석 기법의 이해 |

|

|

|

||||

|

|

백도어 분석 |

|

|

|

||||

|

|

비인가 계정 및 시스템 서비스 분석 |

|

|

|||||

|

|

|

|

|

|

||||

|

|

로그 및 |

|

서버 시스템 및 패킷 로그 분석 |

|

|

|||

|

|

|

데이스 |

및 |

로그 분석 |

|

|

||

|

|

이벤트 분석 |

|

|

|||||

|

|

보안장비 로그 분석 |

|

|

|

|

|||

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

시험과목 |

주요항목 |

|

|

|

세부항목 |

|

|

|

|

|

|

|

참해고에 |

대한이론및대을 |

이 |

피해시스 |

|

|||

|

|

검정목표 |

템과 |

|

비의 특성에 따라 고 |

원인을 분석할 수 |

|

|||

|

|

|

있는 능력을 측정한다 . |

|

|

|

|

|||

|

|

|

증거 의의 |

|

|

|

|

|

|

|

|

|

|

증거의 종류 |

|

|

|

|

|

||

|

|

일반 |

입증책임 |

|

|

|

|

|

|

|

|

|

|

민사과 |

|

|

차이 |

|

|

|

|

|

|

|

개별사례 적용 |

|

|

|

|

|

||

|

|

방법 |

증거조사 |

방식의 이해 |

|

|

|

|

||

|

|

증거조사 |

사례 |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|||

|

|

감정 전문가 |

감정 일반 |

|

|

|

|

|

|

|

|

|

윤리 |

전문가 윤리 |

|

|

|

|

|

||

|

|

개별사례 응용 |

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|||

|

증거법 |

위법수 |

배제법칙의 동향 |

|

|

|

|

|

||

|

배제법칙의 내 |

|

|

|

|

|

||||

|

|

배제 |

개인 |

|

|

이해 |

|

|

|

|

|

|

|

개별사례 응용 |

|

|

|

|

|

||

|

|

|

전문법칙의 동향 |

|

|

|

|

|

||

|

|

전문법칙 |

전문법칙의 내 |

|

|

|

|

|

||

|

|

|

개별사례 응용 |

|

|

|

|

|

||

|

|

|

증명력의 |

이해 |

|

|

|

|

|

|

|

|

|

개별사례 응용 |

|

|

|

|

|

||

|

|

|

디지털 증거 수집에서 분석에 이르는 과정까지 관련된 증 |

|

||||||

|

|

검정목표 |

거법을 이해하고 ,개 |

안에서 |

증거법칙에 상응한 |

|

||||

|

|

|

판단 |

|

갖추고 있는지 여부를 측 |

. |

|

|||

|

②1급실기 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

시험과목 |

주요항목 |

|

|

|

세부항목 |

|

|

|

|

|

|

|

윈도우 트리 |

분석 |

|

|

|

|

||

|

|

|

이메일 ,로 |

,메신저 분석 |

|

|

|

|||

|

|

|

표준 이 |

대한 각종 분석방법 적용 |

|

|

||||

|

|

|

사례별 Case에대한 복합적 법 |

적용 |

|

|

||||

|

|

|

네트워크 |

분석을 통한 DB서버 탐지 |

|

|

|

|||

|

|

|

데이터 추출 설계 및 리뷰,프 |

제작 |

|

|

||||

|

|

|

정보 |

|

개발 |

|

분석을 통한 압수 대상 특정 |

|

||

|

|

|

각종 램 |

언어 (HTML,XML,Javascript,JSP,PHP |

|

|||||

|

|

|

ASP,C#,VisualBasic,Python,Java등)해석 |

|

||||||

|

|

|

Unix또는 |

기반웹서버구축 |

|

|

|

|||

|

|

|

주요 응템 |

|

서버 또는 DB서버 특정 |

|

|

|||

|

디지털 |

|

데이터 |

|

정보추출설계및구현 |

|

|

|||

|

포렌식 실무 |

|

네트워크 (보안)장비로부터 |

는 로그수집 |

및 분석능 |

|

||||

|

네트워크 |

|

|

|

|

|

|

|

|

|

|

|

력 평가 |

|

|

|

|

|

|

||

|

|

|

유,무선 |

네에서 |

발생되는 패킷수집 |

및 력 |

|

|||

|

|

|

평가 |

|

|

|

|

|

|

|

|

|

|

모바일 |

|

삭 |

복구 기법 |

|

|

||

|

|

|

SQLite저장 구조 분석 |

|

|

|

|

|||

|

|

|

메신저 |

분석 |

|

|

|

|

||

|

|

|

진 |

촬영 |

흔적 분석 |

|

|

|

|

|

|

|

|

안드 |

|

,iOS단말 백업 파일 분석 |

|

|

|

||

|

|

침해고 |

침해고 |

유형및대 |

|

|

|

|

||

|

|

피해 |

|

증거 수집 |

|

|

|

|

||

|

|

대응 포렌식 |

|

|

|

|

|

|||

|

|

악성코드 및 백도어 분석 |

|

|

|

|

||||

|

|

|

|

|

|

|

||||

|

시험과목 |

주요항목 |

|

|

|

세부항목 |

|

|

|

|

|

로그 및 이벤트 분석 |

|

|

|

||

|

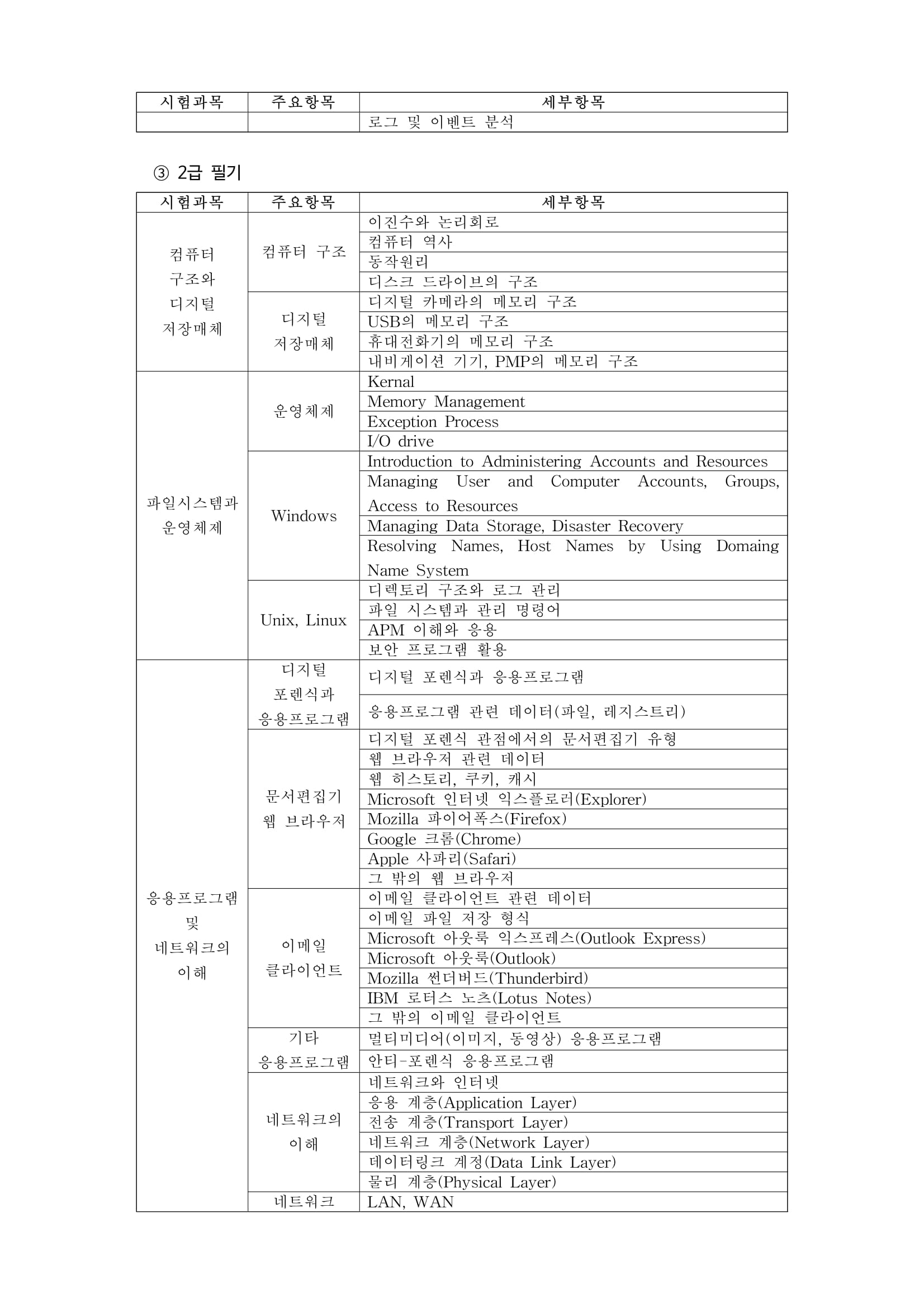

③2급필기 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

시험과목 |

주요항목 |

|

|

|

세부항목 |

|

|

|

|

|

이진수와 |

논리회로 |

|

|

|

|

|

컴퓨터 |

구조 |

컴퓨터 역사 |

|

|

|

|

|

|

동작원리 |

|

|

|

|

|

||

|

구조와 |

|

|

|

|

|

|

|

|

|

디스크 |

|

브의 구조 |

|

|

|

|

|

디지털 |

|

디지털 카메라의 |

구조 |

|

|

||

|

체 |

|

USB의 메모리 구조 |

|

|

|

||

|

저장매체 |

휴대전화기의 |

구조 |

|

|

|||

|

|

|

|

|||||

|

|

|

내비게이션 기기,PMP의 메모리 구조 |

|

|

|||

|

|

|

Kernal |

|

|

|

|

|

|

|

운영체제 |

MemoryManagement |

|

|

|||

|

|

ExceptionProcess |

|

|

||||

|

|

|

|

|

||||

|

|

|

I/Odrive |

|

|

|

|

|

|

|

|

IntroductiontoAdministeringAccountsandResourc |

|

||||

|

|

|

Managing Userand ComputerAccounts,Group |

|

||||

|

파템과 |

Windows |

AccesstoResources |

|

|

|||

|

제 |

ManagingDataStorage,DisasterRecovery |

|

|||||

|

|

|

ResolvingNames,HostNamesby UsingDomaig |

|

||||

|

|

|

NameSystem |

|

|

|

||

|

|

|

디렉토리 구조와 로그 관리 |

|

|

|||

|

|

Unix,Linu |

파일 시 |

|

관리 명령어 |

|

|

|

|

|

APM이해와 |

응용 |

|

|

|

||

|

|

|

|

|

|

|||

|

|

|

보안 프 |

|

활용 |

|

|

|

|

|

포렌식과 |

디지털 과 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

응용램 |

|

관련 데이터 (파일 ,레지 |

) |

|

||

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

디지털 |

|

관의 |

문서편집기 유형 |

|

|

|

|

|

웹 브라우저 관련 데이터 |

|

|

|

||

|

|

문서편집기 |

웹 히스토리 ,쿠키,캐시 |

|

|

|

||

|

|

Microsoft인터넷익스플로러 (Explorer) |

|

|||||

|

|

웹 브라우저 |

Mozilla 폭스(Firefox) |

|

|

|||

|

|

|

Google크롬(Chrome) |

|

|

|||

|

|

|

Apple파리 |

(Safari) |

|

|

||

|

|

|

그밖의웹브 |

|

|

|

||

|

응그램 |

|

이메일 언트 |

관련 데이터 |

|

|

||

|

및 |

|

이메일 파일 저장 형식 |

|

|

|

||

|

|

Microsoft아웃룩익스프레스 (OutlookExpress) |

|

|||||

|

네트 |

|

|

|||||

|

클트 |

Microsoft아웃룩(Outlook) |

|

|

||||

|

이해 |

|

|

|||||

|

Mozilla썬더버드 (Thunderbird) |

|

|

|||||

|

|

|

|

|

||||

|

|

|

IBM로터스 노츠(LotusNotes) |

|

|

|||

|

|

|

그 밖의 이메일 클라 |

|

|

|

||

|

|

기타 |

멀티 |

( |

,동영상 )응용램 |

|

|

|

|

|

|

|

|

|

|

||

|

|

|

안티-포렌식 응용램 |

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

네트 |

인터넷 |

|

|

|

|

|

|

네의 |

응용 계층(ApplicationLayer) |

|

|

|||

|

|

전송 계층(TransportLayer) |

|

|

||||

|

|

이해 |

네트워크 |

계층(NetworkLayer) |

|

|

||

|

|

|

데이터 링크 계정 (DataLinkLayer) |

|

|

|||

|

|

|

물리 계층(PhysicalLayer) |

|

|

|||

|

|

네트워크 |

LAN,WAN |

|

|

|

|

|

|

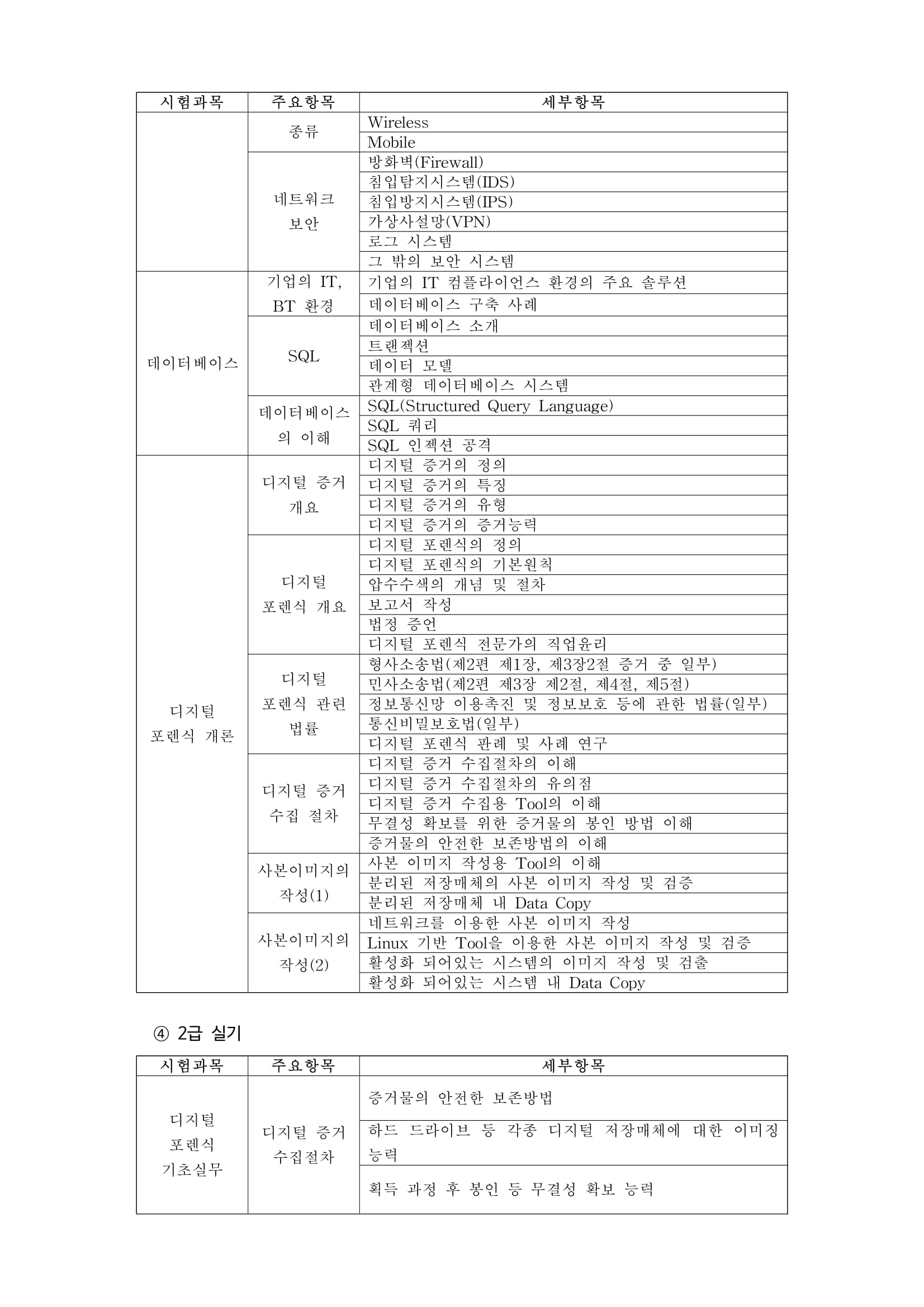

시험과목 |

주요항목 |

|

|

|

|

세부항목 |

|

|

|

|

|

종류 |

Wireless |

|

|

|

|

|||

|

|

Mobile |

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|||

|

|

|

방화벽(Firewall) |

|

|

|

|

|||

|

|

네트워크 |

침입스템 |

|

(IDS) |

|

|

|

||

|

|

침입스템 |

|

(IPS) |

|

|

|

|||

|

|

보안 |

가상사 설망(VPN) |

|

|

|

|

|||

|

|

|

로그 시스템 |

|

|

|

|

|

||

|

|

|

그밖의보안 |

|

|

|

|

|||

|

|

기업의 IT, |

기업의 IT컴플스 |

환경의 주요 솔루션 |

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

BT환경 |

데이스 |

|

구축 사례 |

|

|

|

|

|

|

|

|

데이스 |

|

소개 |

|

|

|

|

|

|

데이스 |

SQL |

트랜젝션 |

|

|

|

|

|

|

|

|

데이터 모델 |

|

|

|

|

|

||||

|

|

|

|

|

|

|

||||

|

|

|

관계형 |

|

시스템 |

|

|

|

||

|

|

|

SQL(StructdQueryLanreguage) |

|

|

|||||

|

|

의 이해 |

SQL 쿼리 |

|

|

|

|

|

|

|

|

|

SQL 인젝션 공격 |

|

|

|

|

||||

|

|

|

|

|

|

|

||||

|

|

증거 |

디지털 |

|

정의 |

|

|

|

|

|

|

|

디지털 |

|

특징 |

|

|

|

|

||

|

|

개요 |

디지털 |

|

유형 |

|

|

|

|

|

|

|

|

디지털 |

|

증 |

|

|

|

|

|

|

|

|

디지털 의 |

|

정의 |

|

|

|

|

|

|

|

|

디지털 의 |

|

|

칙 |

|

|

|

|

|

|

|

압수 |

|

|

개념및절차 |

|

|

|

|

|

|

개요 |

보고서 작성 |

|

|

|

|

|

||

|

|

|

법정 증언 |

|

|

|

|

|

|

|

|

|

|

디지털 |

|

전 |

직업윤리 |

|

|

||

|

|

|

형사소송법(제2편 제1장,제3장2절 증거 중 일부) |

|

||||||

|

|

|

민사소송법(제2편 제3장 제2절,제4절,제5절) |

|

||||||

|

디지털 |

관련 |

정보통신망 이용촉진 및 정 |

등에 관한 법률 (일부) |

|

|||||

|

법률 |

통신비밀보호법 (일부) |

|

|

|

|

||||

|

포렌식 개론 |

|

|

|

|

|||||

|

디지털 |

|

판례및사례연구 |

|

|

|||||

|

|

|

|

|

||||||

|

|

|

|

|

|

|||||

|

|

|

디지털 증거 수집절차의 이해 |

|

|

|

||||

|

|

증거 |

디지털 증거 수집절차의 유의점 |

|

|

|

||||

|

|

디지털 증거 수집용 Tool의이해 |

|

|

|

|||||

|

|

수집 절차 |

|

|

|

|||||

|

|

무결성 확보를 위한 의 |

봉인 방법 이해 |

|

|

|||||

|

|

|

|

|

||||||

|

|

|

증거물의 |

안전한 보존방법의 이해 |

|

|

||||

|

|

본이 |

본 |

이미지 작성용 Tool의이해 |

|

|

|

|||

|

|

분리된 체의 |

본 |

이미지 작성 및 검증 |

|

|

||||

|

|

작성(1) |

|

|

||||||

|

|

분리된 체 |

|

내 DataCopy |

|

|

||||

|

|

본이 |

네트워크를 이용한 본 |

이미지 작성 |

|

|

||||

|

|

Linux기반 Tool을 |

사본 |

작성및검증 |

|

|||||

|

|

작성(2) |

활성화 되어있는 의 |

|

작성및검출 |

|

||||

|

|

|

활성화 되어있는 |

내 DataCopy |

|

|

||||

|

④2급실기 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

시험과목 |

주요항목 |

|

|

|

|

세부항목 |

|

|

|

|

|

|

증거물의 |

안전한 보존방법 |

|

|

|

|||

|

디지털 |

|

|

|

|

|

|

|

|

|

|

증거 |

하드 |

|

|

브등각종디지털 |

저에 |

대한 이미징 |

|

||

|

포렌식 |

|

|

|

||||||

|

수집절차 |

능력 |

|

|

|

|

|

|

|

|

|

무 |

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

획득과정후봉인등무결성확보능력 |

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

시험과목 |

주요항목 |

|

|

세부항목 |

|

|

|

|

|

|

라이브 에 |

대한 이미 징 및 각종 Data확보 능력 |

|

|||

|

|

|

|

|

|

|

|

|

|

|

본이 |

분리된 체의 |

본 |

이미지 작성 및 검증 |

|

|

|

|

|

작성(1) |

|

|

||||

|

|

본이 |

Linux기반 Tool을 |

사본 |

작성및검증 |

|

||

|

|

작성(2) |

|

|||||

|

|

본이 |

활성화 되어있는 의 |

|

작성및검증 |

|

|

|

|

|

작성(3) |

|

|

|

|||

|

|

검정목표 |

디지털 포렌식 |

전서 |

갖추어야 할 인 |

지식과 |

|

|

|

|

기술의 적용 및 활용 능력을 측정한다 . |

|

|

||||

|

|

|

|

|

||||

'유익한컴퓨터정보' 카테고리의 다른 글

| 쿠팡 윈도우10 오피스365 오천팔백원 판매??? 구매 해 보았습니다. 정품 사용 가능??? (0) | 2020.04.04 |

|---|---|

| 3월 1주차 국내외 VR 주요 소식 (0) | 2019.03.05 |

| HOT! 2월 2주차 국내외 VR 주요 소식 (0) | 2019.03.03 |

| 블루스크린 에러 코드 Top 10 (0) | 2018.06.11 |

| 노트북 제조사별 무선랜(wifi:와이파이) 스위치(펑션키) (0) | 2017.11.22 |

| 제조사별 LCD, LED모니터 OSD 잠금 해제 메뉴얼 : osd 잠금 해제, OSD 잠김상태, 롬 초기화 락 (LOCK)해제, 공장 초기화모드 진입방법(삼성(SAMSUNG) 모니터, 알파스캔(ALPHASCAN) 모니터, 오리온(ORION) 정보.. (2) | 2017.11.13 |

| PC 랜섬웨어(Ransomware) 감염 미리 예방 하세요. 차세대 랜섬웨어 방어 솔루션 App Check (0) | 2017.11.07 |

| 포토샵 CS6으로 끊김 없는 부드러운 움짤 만들기(애니메이션 GIF:animate gif maker) 움짤 역순을 이용 (0) | 2017.10.30 |

| mvscr100.dll오류, mvscr100.dll이 없다고 나올때 (0) | 2017.10.25 |

| 구글 크롬에서 유튜브나 구글검색이 느릴때 꿀팁 (0) | 2017.10.21 |